Section Zero Trust

Pourquoi le Zero Trust?

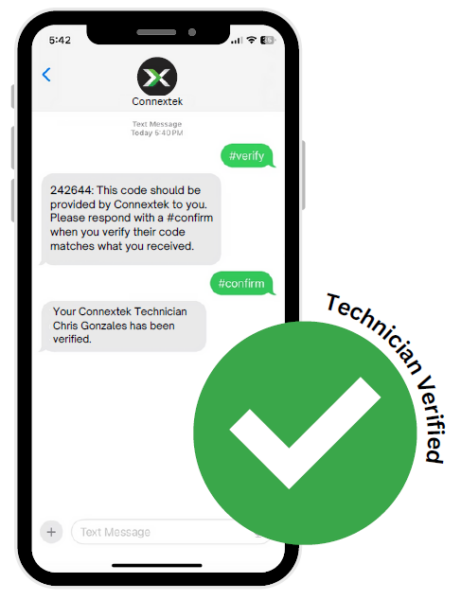

Pour effectuer la vérification d’un technicien

Option 1 : Remplir ce formulaire afin d’obtenir le code de vérification que le technicien devra vous transmettre.

Option 2 : Textez #verify au numéro (438) 800-2151

Les attaques d’ingénierie sociale visant les individus ou les entreprises sont en augmentation.

Des acteurs malveillants imitent votre fournisseur de services informatiques et tentent d’accéder à votre ordinateur, serveur ou réseau.

En respectant une politique de Zero Trust, votre personnel doit traiter chaque appel entrant de notre part avec scepticisme et initier le processus de vérification des techniciens sans hésitation. Avec une procédure clairement définie et facilement accessible, vous pouvez avoir l’esprit tranquille en quelques instants, sachant que vous êtes en contact avec le service d’assistance de Connextek.

Connextek dispose d’un numéro dédié pour les demandes de vérification des techniciens : (438) 800-2151.

Le processus ne pourrait pas être plus simple :

- Ajoutez Connextek en tant que contact désigné/n°1 dans votre téléphone (Facultatif).

- Depuis votre téléphone mobile, envoyez le message #verify au (438) 800-2151. Vous et le technicien Connextek recevrez tous deux le même code à 6 chiffres généré aléatoirement.

- Le technicien Connextek vous communiquera verbalement le code à 6 chiffres. Celui-ci doit correspondre au code que vous avez reçu.

- Si vous constatez que le code correspond, répondez en envoyant #confirm au numéro désigné. Sinon, vous pouvez raccrocher et appeler directement notre service d’assistance ou recommencer la procédure.

- Vous recevrez un message automatique indiquant : « La vérification du technicien a été effectuée avec succès. »

Pour effectuer la vérification d’un utilisateur final (nos clients)

Qu’est-ce que la vérification des utilisateurs finaux ?

La vérification des utilisateurs finaux est un ensemble de techniques de vérification d’identité qui confirment l’identité de la personne concernée. Dans le contexte de la cybersécurité et du contrôle d’accès, la vérification d’identité fait référence au processus de confirmation et de validation de l’identité des individus qui tentent d’accéder à un système, une application ou un réseau. L’objectif est de s’assurer que seuls les utilisateurs autorisés peuvent accéder à des ressources spécifiques, tandis que les acteurs non autorisés ou malveillants en sont empêchés

Pourquoi Connextek utilise-t-elle la vérification des utilisateurs finaux ?

Connextek a adopté une politique de Zero Trust (ZTP). Une ZTP est une approche de cybersécurité qui part du principe qu’aucune entité, qu’elle soit à l’intérieur ou à l’extérieur de l’organisation, ne peut être considérée comme digne de confiance par défaut. Ce modèle de sécurité exige une vérification stricte de toute personne tentant d’accéder aux ressources du réseau, quel que soit son emplacement ou l’appareil qu’elle utilise.

Pourquoi avons-nous adopté une politique de Zero Trust ?

Il existe plusieurs raisons pour lesquelles nous avons adopté une politique de Zero Trust :

- Périmètre en évolution : Les modèles de sécurité traditionnels reposent sur un périmètre sécurisé, en supposant que, dès qu’une personne est à l’intérieur du réseau, elle peut être digne de confiance. Cependant, avec l’essor du travail à distance, de l’informatique en nuage et des appareils mobiles, le concept de périmètre sécurisé est devenu moins pertinent. Le Zero Trust reconnaît que les menaces peuvent provenir aussi bien de l’intérieur que de l’extérieur du réseau.

- Menaces avancées : Les mesures de sécurité traditionnelles ne sont pas toujours efficaces contre les menaces persistantes avancées et les cyberattaques sophistiquées, comme les attaques de phishing vocal induites par l’IA. Une approche Zero Trust aide à atténuer ces menaces en vérifiant et authentifiant continuellement les utilisateurs.

- Sécurité des données : Alors que les organisations stockent de plus en plus de données sensibles dans le cloud et permettent un accès à distance à leurs réseaux, la protection des données devient primordiale. Le Zero Trust garantit que seuls les utilisateurs autorisés peuvent accéder à des données et ressources spécifiques, réduisant ainsi les risques de violations de données.

- Travail mobile : Avec un nombre croissant d’employés travaillant à distance ou utilisant des appareils mobiles pour accéder aux ressources de l’entreprise, le modèle traditionnel de confiance basée sur la localisation des appareils devient impraticable. Le Zero Trust considère chaque tentative d’accès comme potentiellement non fiable, quel que soit l’emplacement de l’utilisateur.

- Accès privilégié : Le Zero Trust est particulièrement important pour la gestion des accès privilégiés. Même les employés disposant de niveaux d’accès élevés doivent s’authentifier en continu et prouver leur identité, réduisant ainsi le risque de mauvaise utilisation des identifiants privilégiés.

- Menaces internes : Bien que la majorité des employés soient dignes de confiance, les menaces internes peuvent toujours représenter un risque important. Le Zero Trust aide les organisations à minimiser les dommages potentiels causés par ces menaces en appliquant le principe du moindre privilège et une surveillance continue.

- Exigences de conformité : Dans de nombreux secteurs, les réglementations imposent un haut niveau de sécurité et de protection des données. L’adoption d’une politique de Zero Trust peut aider les organisations à respecter ces normes de conformité et à démontrer leur engagement envers la sécurité des informations sensibles.

Quels sont les moyens typiques d’authentifier une identité ?

L’objectif de la vérification d’identité est de s’assurer que la personne revendiquant une identité particulière est bien celle qu’elle prétend être. Pour être efficace, la vérification repose sur l’authentification multifactorielle (MFA). Voici une liste des facteurs sur lesquels nous nous appuyons :

- Quelque chose que vous savez : Cela inclut des facteurs basés sur la connaissance, tels que des mots de passe, des NIP ou des questions de sécurité. Souvent, ces éléments ne sont pas disponibles au moment de l’authentification en raison d’informations oubliées. De plus, ils peuvent être compromis, car ils sont souvent partagés ou basés sur des informations facilement accessibles (dates de naissance, adresses, etc.).

- Quelque chose que vous avez : Cela inclut des facteurs basés sur la possession, tels que des jetons de sécurité, des cartes à puce ou des appareils mobiles. Dans le cas d’un appareil mobile, cela implique généralement le numéro de téléphone et la possession de l’appareil comme moyens d’authentification, car ils peuvent être vérifiés par un appel téléphonique, un SMS ou une notification push via une application.

- Quelque chose que vous êtes : Cela inclut des facteurs biométriques tels que les empreintes digitales, la reconnaissance faciale ou les scans de rétine. Avec l’accès à vos appareils mobiles, vos informations biométriques authentifiées et stockées sur l’appareil servent de preuve de quelque chose d’unique à l’utilisateur final.

Vérification par SMS

Comment cela fonctionne-t-il ?

Si nous disposons d’un numéro de téléphone mobile valide dans nos dossiers, nous pouvons effectuer la vérification des utilisateurs finaux via SMS. Le numéro de téléphone publié pour toutes les demandes de vérification auprès de Connextek est le (438) 800-2151.

Vous recevrez un code à six chiffres. Veuillez répéter ce code à six chiffres à votre technicien du service d’assistance dans le délai spécifié.

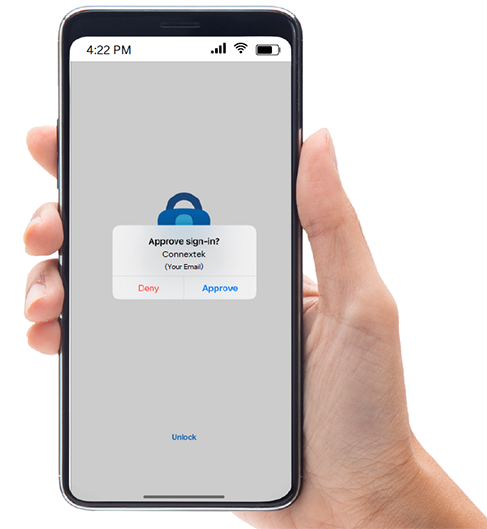

Microsoft Authenticator

Comment cela fonctionne-t-il ?

Si Microsoft Authenticator a été configuré, veuillez ouvrir l’application Microsoft Authenticator sur votre téléphone mobile et cliquer sur « Approuver ».